Настоящее Положение разработано с целью защиты интересов <организация> и его клиентов на случай раскрытия (передачи) информации, которая не предназначена для широкого распространения, а также соблюдения надлежащих правил обращения с конфиденциальной информацией. Настоящее положение предназначено для использования всеми сотрудниками <организация> и регулирует правила работы с конфиденциальной информацией.

- Положение о порядке предоставления конфиденциальной информации. месяцев после окончания срока обращения облигаций (за исключением.

- Инструкция о порядке обеспечения конфиденциальности. обработке конфиденциальной информации на объектах вычислительной техники», Все находящиеся на хранении и в обращении в Университете съемные носители.

- Отнесение сведений к категории конфиденциальной информации осуществляется в соответствии с «Перечнем сведений.

- О порядке обращения с конфиденциальной информацией в. соответствии с разрабатываемой в государственных органах инструкцией по.

О порядке обработки конфиденциальной информации (персональных Настоящее Положение о порядке обращения с конфиденциальной информацией в осуществляется в соответствии с инструкцией по делопроизводству.

Например, гриф ДСП имеет Инструкция о порядке обращения со служебной информацией ограниченного распространения в органах городского.

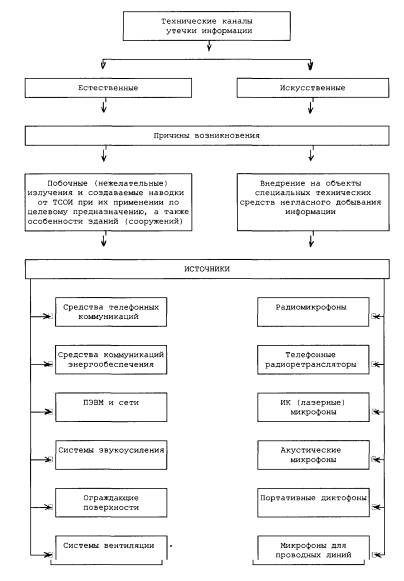

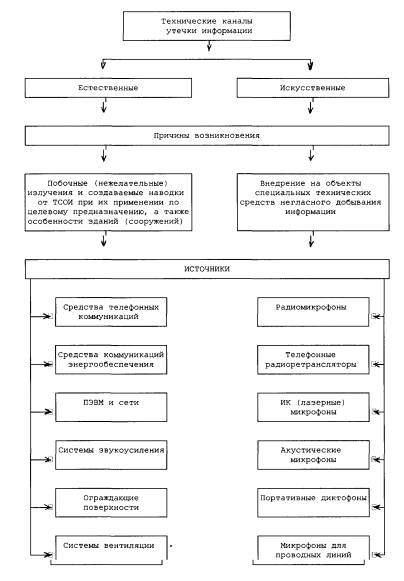

Приказ Федеральной службы по экологическому, технологическому и атомному надзору от 6 октября 2006 г. N 873 "Об утверждении и введении в действие Типовой инструкции о защите информации в автоматизированных средствах центрального аппарата, территориальных органов и организаций Федеральной службы по экологическому, технологическому и атомному надзору" Приказываю: Утвердить и ввести в действие с 1 ноября 2006 г. прилагаемую Типовую инструкцию о защите информации в автоматизированных средствах центрального аппарата, территориальных органов и организаций Федеральной службы по экологическому, технологическому и атомному надзору (РД-21-02-2006). Введена в действие с 1 ноября 2006 г. Содержание 1. Общие положения 2. Существующие угрозы информационной системе службы 3. Основные направления и методы защиты информации 3.1. Защита информации от утечки по техническим каналам 3.2. Защита информации от внедренных специальных электронных устройств 3.3. Защита информации от специальных программ-вирусов 3.4. Защита информации от несанкционированного доступа 3.5. Защита информации от несанкционированного и непреднамеренного воздействия 3.6. Защита информации от разглашения 3.7. Защита информации от технических разведок Приложение N 1 (справочное) Термины и их определения Приложение N 2 (справочное) Угрозы безопасности информации в автоматизированных системах (средствах вычислительной техники) Приложение N 3 (справочное) Система защиты информации в федеральной службе по экологическому, технологическому и атомному надзору Приложение N 4 (обязательное) Типовая форма плана устранения недостатков и замечаний, выявленных представителями МТОИЗИ Ростехнадзора (Федеральной службы по техническому и экспортному контролю Российской Федерации, Федеральной службы безопасности Российской Федерации) в ходе изучения организации и состояния технической защиты информации в территориальном органе (подведомственной организации) Приложение N 5 (обязательное) Инструкция о порядке обращения с конфиденциальной информацией в центральном аппарате Федеральной службы по экологическому, технологическому и атомному надзору 1. Общие положения 2. Обязанности работников по защите информации конфиденциального характера и ответственность за разглашение конфиденциальной информации 3. Порядок обращения с носителями конфиденциальной информации 4. Организация работ при обработке и подготовке конфиденциальной информации на средствах вычислительной техники Приложение к Инструкции о порядке обращения с конфиденциальной информацией в центральном аппарате Федеральной службы по экологическому, технологическому и атомному надзору Приложение N 6 (обязательное) Формы отчетности Приложение N 7 (рекомендуемое) Перечень внутренних организационно-распорядительных документов по защите информации Приложение N 8 (справочное) Обобщенная классификация технических каналов утечки информации на объектах информатизации Приложение N 9 (справочное) Возможные технические каналы утечки информации Приложение N 10 (справочное) Классификация автоматизированных систем по защищенности информации от несанкционированного доступа Приложение N 11 (справочное) Требования к автоматизированным системам по защищенности информации от НСД Приложение N 12 (обязательное) Руководство по защите информации от технических разведок и от ее утечки по техническим каналам 1. Общие положения 1.1. Типовая инструкция о защите информации в автоматизированных средствах центрального аппарата, территориальных органов и организаций Федеральной службы по экологическому, технологическому и атомному надзору (далее - Инструкция) разработана в соответствии с федеральными законами от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации", от 21 июля 1993 г. N 5485-1 "О государственной тайне", Положением о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам, утвержденным постановлением Правительства Российской Федерации от 15 сентября 1993 г. N 912-51, государственным стандартом Российской Федерации ГОСТ Р 50922-96 "Защита информации. Основные термины и определения", Специальными требованиями и рекомендациями по технической защите конфиденциальной информации, утвержденными приказом Государственной технической комиссии Российской Федерации от 30 августа 2002 г. N 282 и Положением о системе защиты информации в компьютерных и телекоммуникационных сетях Федеральной службы по экологическому, технологическому и атомному надзору (РД-21-01-2006). 1.2. Инструкция определяет основные меры по защите информации, типовые обязанности пользователей и должностных лиц, входящих в систему защиты информации в компьютерных и телекоммуникационных сетях Федеральной службы по экологическому, технологическому и атомному надзору (далее - Служба), которые уточняются применительно к конкретным условиям деятельности центрального аппарата и территориальных органов Службы, а также находящихся в ее ведении организаций далее - подведомственные организации). 1.3. Требования Инструкции являются обязательными для работников центрального аппарата, территориальных органов Службы и подведомственных организаций, которые допущены к работе с информацией ограниченного доступа и сведениями, составляющими государственную тайну. При приеме на службу (работу) работники, которые будут допущены к сведениям конфиденциального характера, должны быть под расписку ознакомлены с требованиями настоящей Инструкции, в части их касающейся, а также с ответственностью за их нарушение. 1.4. В Инструкции используются термины и их определения, установленные в актах, указанных в ее п. 1.1 и приведенные в приложении N 1 к ней. 2. Существующие угрозы информационной системе службы 2.1. Информационной системе Службы характерны следующие особенности: - возрастающий удельный вес автоматизированных процедур в общем объеме процессов обработки данных в Службе; - нарастающая важность и ответственность решений, принимаемых в автоматизированном режиме и на основе автоматизированной обработки информации; - увеличивающаяся концентрация в автоматизированных системах (далее - АС) информации, зачастую носящей конфиденциальный характер; - большая территориальная распределенность компонентов АС Службы; - усложнение режимов функционирования технических средств АС; - накопление на технических носителях значительных объемов информации, для многих видов которой становится все более трудным (и даже невозможным) изготовление немашинных аналогов (дубликатов); - интеграция в единых базах данных информации различного назначения и различной принадлежности; - долговременное хранение больших массивов информации на машинных носителях; - непосредственный и одновременный доступ к ресурсам (в том числе и к информации) большого числа пользователей (операторов информационных систем) различных категорий и различных организаций; - интенсивная циркуляция информации между компонентами АС, в том числе и расположенных на больших расстояниях друг от друга; - возрастающая стоимость информации. В связи с этим существует необходимость в обеспечении сохранности и установленного статуса использования информации, циркулирующей и обрабатываемой в АС Службы. 2.2. В настоящей Инструкции в основном регламентируются вопросы защиты конфиденциальной информации. При работе с информацией, содержащей государственную тайну, к средствам вычислительной техники (далее - СВТ), автоматизированным системам и персоналу предъявляются дополнительные требования, изложенные в документах по защите государственной тайны. 2.3. В центральном аппарате, территориальных органах Службы и подведомственных организациях на основе требований настоящей Инструкции разрабатываются в необходимом объеме и с учетом их особенностей инструкции и организационно-распорядительные документы по защите информации для всех категорий должностных лиц, допущенных к информации ограниченного доступа. 2.4. Угрозы для информации, циркулирующей в АС Службы (приложение N 2 к настоящей Инструкции), исходят от утечки по техническим каналам, от внедренных специальных электронных устройств, от специальных программ-вирусов, от несанкционированного доступа (далее - НСД). 2.5. К основным способам НСД к информации относятся: - непосредственное обращение к объектам доступа; - воздействие на АС программных и технических средств, позволяющих выполнить обращение к объектам доступа в обход средств защиты; - модификация средств защиты, позволяющая осуществить НСД; - внедрение заинтересованными лицами в СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС, и позволяющих осуществить НСД. 2.6. Несанкционированный доступ к информации, находящейся в АС Службы, может быть косвенным - без физического доступа к элементам АС и прямым - с физическим доступом. Существуют следующие пути несанкционированного доступа к информации: - применение подслушивающих устройств; - дистанционное фотографирование; - перехват электромагнитных излучений; - хищение информации; - считывание данных в массивах других пользователей; - копирование носителей информации; - несанкционированное использование терминалов; - маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа; - использование программных ловушек; - получение защищаемых данных с помощью серии разрешенных запросов; - использование недостатков языков программирования и операционных систем; - преднамеренное включение в библиотеки программ специальных блоков типа "троянских коней"; - незаконное подключение к аппаратуре или линиям связи информационной системы; - злоумышленный вывод из строя механизмов защиты. 3. Основные направления и методы защиты информации 3.1. Конфиденциальная информация Службы подлежит обязательной защите. 3.2. Обеспечение надежной защиты информации является одной из важнейших обязанностей операторов (пользователей) информационной системы Службы и должностных лиц, входящих в систему защиты информации Службы (приложение N 3 к настоящей Инструкции). 3.3. Межрегиональный территориальный округ по информатизации и защите информации Федеральной службы по экологическому, технологическому и атомному надзору (далее - МТОИЗИ) организует работу по защите информации в центральном аппарате Службы, осуществляет методическое руководстве проведением мероприятий по защите информации в территориальных органах и подведомственных организациях, а также контроль за эффективностью предусмотренных мер защиты информации в Службе. Планы устранения недостатков, выявленных представителями МТОИЗИ при проведении проверок, руководители территориальных органов и подведомственных организаций Службы представляют в МТОИЗИ (приложение N 4 к настоящей Инструкции). 3.4. Начальники управлений центрального аппарата Службы контролируют в подчиненных подразделениях выполнение работниками установленных общих требований по организации работы АС и предусмотренных мер по защите информации (приложение N 5 к настоящей Инструкции). 3.5. Руководители территориальных органов и подведомственных организаций Службы организуют проведение работ по защите информации в своих органах и организациях. 3.6. Операторы информационной системы (пользователи) соблюдают правила обработки информации в АС и отвечают за обеспечение защиты информации. 3.7. Должностные лица, отвечающие за безопасность информации и входящие в систему защиты информации в компьютерных и телекоммуникационных сетях Службы, контролируют в пределах своей компетенции состояние защиты информации с целью своевременного выявления и предотвращения утечки информации по техническим каналам, несанкционированного доступа к ней, преднамеренных программно-технических воздействий на информацию и оценки ее защищенности. 3.8. Повседневный и периодический (не реже одного раза в год) контроль за состоянием защиты информации в территориальных органах и подведомственных организациях проводится силами их подразделений (штатных работников) по защите информации. 3.9. Отчеты о состоянии защиты информации по итогам года руководители территориальных органов и подведомственных организаций Службы представляют в МТОИЗИ (приложение N 6 к настоящей Инструкции). Ежегодно о состоянии защиты информации в Службе, а также о случаях невыполнения в территориальных органах и подведомственных организациях требований и норм по защите информации, в результате которых имелись или имеются реальные возможности к ее утечке, МТОИЗИ докладывает руководителю Службы. 3.10. В целях предотвращения несанкционированного доступа к техническим средствам обработки, хранения и передачи информации (далее - ТСПИ), их хищения и нарушения работоспособности организуется охрана и физическая защита помещений объектов информатизации. 3.11. Защита информации в АС и СВТ территориальных органов и подведомственных организаций должна предусматривать комплекс организационных, программных и технических мероприятий по защите информации при ее автоматизированной обработке, хранении и передаче по каналам связи. В целях реализации организационных мер подразделением (штатным работником) по защите информации совместно с подразделением, осуществляющим эксплуатацию объектов информатизации, разрабатываются организационно-распорядительные документы по защите информации (приложение N 7 к настоящей Инструкции). В качестве программных средств используются специальные программы, предназначенные для выполнения функций, связанных с защитой информации. К техническим средствам защиты информации относятся различные электрические, электромеханические и электронные устройства, которые подразделяются на аппаратные средства - устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с СВТ по стандартному интерфейсу и физические средства - автономные устройства (электронно-механическое оборудование охранной сигнализации и наблюдения, запоры и решетки на окнах). 3.12. На объекты информатизации, задействованные в обработке конфиденциальной информации, составляются технические паспорта* и они должны быть аттестованы по требованиям безопасности информации в соответствии с Положением по аттестации объектов информатизации по требованиям безопасности информации **. _________________________ * Специальные требования и рекомендации по технической защите конфиденциальной информации. Утверждены приказом Гостехкомиссии России от 30 августа 2002 г. N 282. ** Утверждено Председателем Гостехкомиссии при Президенте Российской Федерации 25.11.1994 г. 3.13. Защите подлежат все компоненты информационной структуры Службы: документы, сети связи, ТСПИ, персонал и т.д. 3.14. Защита информации в АС Службы осуществляется по следующим основным направлениям: - от утечки по техническим каналам; - от внедренных специальных электронных устройств; - от специальных программ-вирусов; - от несанкционированного доступа; - от несанкционированного воздействия; - от непреднамеренного воздействия; - от разглашения; - от технически средств разведки (далее - TCP). 3.15. В качестве основных мер защиты информации в Службе должностными лицами, входящими в систему защиты информации, подразделениями, осуществляющими эксплуатацию объектов информатизации, должны выполняться: а) документальное оформление перечня сведений конфиденциального характера с учетом ведомственной специфики этих сведений. Перечень сведений конфиденциального характера Службы, утвержденный ее руководителем, может быть дополнен руководителем территориального органа (подведомственной организации) в зависимости от характера информации, циркулирующей в их информационной сети; б) разграничение доступа пользователей и обслуживающего персонала к информационным ресурсам, программным средствам обработки (передачи) и защиты информации; в) ограничение доступа персонала и посторонних лиц в защищаемые помещения и помещения, где размещены средства информатизации и коммуникационное оборудование, а также хранятся носители информации; г) регистрация действий пользователей АС, обслуживающего персонала, контроль несанкционированного доступа и действий пользователей, обслуживающего персонала и посторонних лиц; д) учет и надежное хранение бумажных и машинных носителей конфиденциальной информации и их обращение, исключающее хищение, подмену и уничтожение; е) резервирование технических средств, дублирование массивов и носителей информации; ж) использование сертифицированных серийно выпускаемых в защищенном исполнении технических средств обработки, передачи и хранения информации; з) использование технических средств, удовлетворяющих требованиям стандартов по электромагнитной совместимости; и) использование сертифицированных средств защиты информации; к) размещение объекта защиты внутри контролируемой зоны на максимально возможном удалении от ее границ; л) защита цепей электропитания объектов информации: - размещение понижающих трансформаторных подстанций электропитания и контуров заземления объектов защиты в пределах контролируемой зоны; использование сертифицированных систем гарантированного электропитания (источников бесперебойного питания); - развязка цепей электропитания объектов защиты с помощью сетевых помехоподавляющих фильтров, блокирующих (подавляющих) информативный сигнал; м) электромагнитная развязка между информационными цепями, по которым циркулирует защищаемая информация, и линиями связи, другими цепями ВТСС, выходящими за пределы контролируемой зоны; н) использование защищенных каналов связи; о) размещение дисплеев и других средств отображения информации, исключающее ее несанкционированный просмотр; п) организация физической защиты помещений и собственно технических средств обработки информации с использованием технических средств охраны, предотвращающих или существенно затрудняющих проникновение в здания, помещения посторонних лиц, хищение документов и носителей информации, самих средств информатизации; р) предотвращение внедрения в АС программ-вирусов, программных закладок; с) противодействие TCP. 3.16. Объем принимаемых мер защиты информации, в зависимости от возможного ущерба в случае ее утечки, определяют должностные лица, отвечающие за организацию и руководство работами по защите информации в Службе, ее территориальных органах и подведомственных организациях. Типовая форма плана устранения недостатков и замечаний, выявленных представителями МТОИЗИ Ростехнадзора (Федеральной службы по техническому и экспортному контролю Российской Федерации, Федеральной службы безопасности Российской Федерации) в ходе изучения организации и состояния технической защиты информации в территориальном органе (подведомственной организации) Рассмотрен и одобрен на заседании постоянно-действующей технической комиссии. Протокол от ___ __________ 200___ N ______ 2. Обязанности работников по защите информации конфиденциального характера и ответственность за разглашение конфиденциальной информации 2.1. Начальники управлений, работники ЦА (пользователи информации) обязаны контролировать и выполнять предусмотренные в Службе меры по защите информации конфиденциального характера. 2.2. Начальники управлений обязаны: - участвовать в подготовке Перечня сведений конфиденциального характера Службы, принимать решение об отнесении информации в порученной сфере ответственности к категории ограниченного доступа; - готовить к утверждению списки работников, которых по своим должностным обязанностям необходимо допустить к работе с защищаемой информацией в информационной системе Службы; - назначать в управлении работника, отвечающего за обеспечение выполнения в управлении предусмотренных мер защиты информации с уточнением его обязанностей в должностном регламенте; - контролировать целевое использование работниками ресурсов сети "Интернет"; - проводить по информации администратора сети (работника подразделения МТОИЗИ по защите информации) разбирательство по фактам нарушений пользователями правил, установленных для работы в локальной вычислительной сети Службы (далее - ЛВС), а также нарушений требований по защите информации; - контролировать выполнение пользователями общих правил работы на ПЭВМ и в ЛВС; - выборочно, лично или через своих заместителей, контролировать характер исходящей информации, направляемой пользователями по электронной почте другим адресатам и принимать оперативные меры к соблюдению ими установленных требований по защите информации; - при обнаружении нарушений установленных требований по защите информации, в результате которых вскрыты факты разглашения конфиденциальной информации, прекратить работы на рабочем месте, где обнаружены нарушения, доложить вышестоящему руководителю и поставить в известность руководителя МТОИЗИ; - назначать служебные расследования фактов разглашения конфиденциальной информации или утери документов, содержащих такую информацию; - обеспечивать условия для работы представителя подразделения МТОИЗИ по защите информации при проверке в управлении эффективности предусмотренных мер защиты информации; - определять порядок передачи информации конфиденциального характера другим управлениям, организациям и органам. 2.3. Начальники управлений, принявшие решение об отнесении информации к категории ограниченного доступа, несут персональную ответственность за обоснованность принятого решения. 2.4. При приеме на работу работник предупреждается об ответственности за разглашение сведений конфиденциального характера, которые станут ему известными в связи с предстоящим выполнением своих служебных обязанностей. 2.5. Допуск к конфиденциальной информации предусматривает оформленные в служебном контракте обязательства работника по нераспространению доверенной конфиденциальной информации. 2.6. Пользователь обязан: - знать правила работы в ЛВС и принятые меры по защите ресурсов ЛВС (в части, его касающейся); - при работе на своей рабочей станции (ПЭВМ) и в ЛВС выполнять только служебные задания; - перед началом работы на ПЭВМ проверить свои рабочие папки на жестком магнитном диске, рабочие дискеты и CD-диски на отсутствие вирусов с помощью штатных средств антивирусной защиты, убедиться в исправности своей рабочей станции; - при сообщениях тестовых программ о появлении вирусов немедленно прекратить работу, доложить администратору сети и своему непосредственному начальнику; - при обработке конфиденциальной информации использовать только машинные носители информации (далее - МНИ), зарегистрированные и полученные у работника, отвечающего за обеспечение выполнения в управлении предусмотренных мер защиты информации; - при необходимости использования магнитных носителей, поступивших из других подразделений, учреждений, предприятий и организаций, прежде всего, провести проверку этих носителей на отсутствие вирусов; - выполнять предписания администратора сети; - представлять для контроля свою рабочую станцию руководителю подразделения, администратору сети и специалисту подразделения МТОИЗИ по защите информации; - сохранять в тайне свой индивидуальный пароль, периодически изменять его и не сообщать другим лицам; - вводить пароль и другие учетные данные, убедившись, что клавиатура находится вне поля зрения других лиц; - учет, размножение, обращение печатных материалов, содержащих сведения конфиденциального характера и имеющих гриф "Для служебного пользования", проводить в соответствии с требованиями Инструкции по делопроизводству в центральном аппарате Федеральной службы по экологическому, технологическому и атомному надзору; - при обнаружении различных неисправностей в работе компьютерной техники или ЛВС, недокументированных свойств в программном обеспечении, нарушений целостности пломб (наклеек, печатей), несоответствии номеров на аппаратных средствах сообщить в подразделение, осуществляющее эксплуатацию объектов информатизации (администратору сети), и поставить в известность руководителя подразделения. Пользователю при работе запрещается: - играть в компьютерные игры; - приносить различные компьютерные программы и пытаться установить их на локальный диск компьютера без уведомления специалистов подразделения, осуществляющего эксплуатацию средств информатизации (администратора сети); - перенастраивать программное обеспечение компьютера; - самостоятельно вскрывать комплектующие рабочей станции; - запускать на своей рабочей станции или другой рабочей станции сети любые системные или прикладные программы, кроме установленных специалистами подразделения, осуществляющего эксплуатацию средств информатизации (администратором сети); - изменять или копировать файл, принадлежащий другому пользователю, не получив предварительно разрешения владельца файла; - оставлять включенной без присмотра свою рабочую станцию, не активизировав средства защиты от несанкционированного доступа (временную блокировку экрана и клавиатуры); - оставлять без личного присмотра на рабочем месте или где бы то ни было свое персональное устройство идентификации (при наличии), магнитные носители и распечатки, содержащие конфиденциальную информацию; - допускать к подключенной в сеть рабочей станции посторонних лиц; - производить копирование для временного хранения защищаемой информации на неучтенные носители; - работать на рабочей станции сети с защищаемой информацией при обнаружении неисправностей станции; - умышленно использовать недокументированные свойства и ошибки в программном обеспечении или в настройках средств защиты информации, которые могут привести к утечке, блокированию, искажению или утере информации; - отсылать по электронной почте информацию личного или коммерческого характера для решения личных проблем, а также информацию по просьбе третьих лиц без согласования с руководством подразделения; - запрашивать и получать из сети "Интернет" материалы развлекательного характера (игры, клипы и т.д.), кроме случаев их специального использования в служебных целях (только по согласованию с руководством подразделения); - запрашивать и получать из сети "Интернет" программные продукты, кроме случаев, связанных со служебной необходимостью. При этом необходимо согласование с руководителем своего подразделения и обеспечение процесса техническим специалистом подразделения, осуществляющего эксплуатацию средств информатизации; - входить в другие компьютерные системы через сеть без разрешения операторов этих систем. 2.7. Работники не могут использовать в личных целях сведения конфиденциального характера, ставшие известными им вследствие выполнения служебных обязанностей. 2.8. За разглашение информации конфиденциального характера, нарушение порядка обращения с документами и машинными носителями информации, содержащими такую информацию, а также за нарушение режима защиты, обработки и порядка использования этой информации работник может быть привлечен к дисциплинарной или иной ответственности, предусмотренной действующим законодательством. 2.9. Работник, отвечающий за обеспечение выполнения в управлении предусмотренных мер защиты информации обязан: - знать требования настоящей Инструкции; - хранить поступившие в управление организационно-распорядительные документы, касающиеся вопросов защиты информации; - иметь список работников управления, допущенных к конфиденциальной информации, знакомить под расписку их и вновь назначенных работников с настоящей Инструкцией; - выдавать работникам управления машинные носители информации, учтенные по Журналу учета машинных носителей, предварительно проставив на них учетные реквизиты; - собирать у пользователей неисправные МНИ и, по мере накопления, уничтожать их по акту, утверждаемому начальником управления; - вести ведомость закрепления за работниками управления ПЭВМ, предназначенных для обработки конфиденциальной информации; - контролировать стирание пользователями конфиденциальной информации с жестких дисков ПЭВМ, которые передаются в другие управления или в ремонт; - иметь контактные телефоны администратора сети, подразделений МТОИЗИ, осуществляющих эксплуатацию средств информатизации и контроль за выполнением предусмотренных мер защиты информации в ЦА Службы. 2.10. При смене работника, отвечающего за обеспечение выполнения в управлении предусмотренных мер защиты информации составляется акт приема- передачи документов, указанных в п. 2.9 настоящей Инструкции, который утверждается соответствующим начальником управления. 3. Порядок обращения с носителями конфиденциальной информации 3.1. Общий порядок обращения со служебными документами, содержащими конфиденциальную информацию, определен Инструкцией по делопроизводству в центральном аппарате Федеральной службы по экологическому, технологическому и атомному надзору. 3.2. Особенности учета машинных носителей, содержащих конфиденциальную информацию: а) съемные машинные носители информации (дискеты, съемные накопители информации большой емкости, магнитооптические диски и т.д.), предназначенные для обработки конфиденциальной информации, в управлении учитываются по журналу учета машинных носителей информации работником, отвечающим за обеспечение выполнения в управлении предусмотренных мер защиты информации; б) на съемных машинных носителях информации любым доступным способом в удобном для просмотра месте проставляются следующие учетные реквизиты: учетный номер и дата выдачи, пометка "Для служебного пользования", подпись работника, отвечающего за обеспечение выполнения в управлении предусмотренных мер защиты информации; в) учтенные машинные носители информации передаются работникам управления под расписку в журнале учета машинных носителей информации; г) машинные носители информации, пришедшие в негодность, неисправные или потерявшие практическую ценность, уничтожаются по акту; д) порядок обращения с машинными носителями информации идентичен порядку, установленному для документов конфиденциального характера. Доклад о состоянии защиты информации Составляется в произвольной форме с учетом особенностей решаемых территориальным органом или подведомственной организацией (далее - организацией) задач, но с обязательным раскрытием следующих вопросов: 1. Полное название организации. 2. Оценка состояния защиты информации и эффективности проводимой работы по ее совершенствованию. 3. Основные выполненные мероприятия по улучшению состояния защиты информации. 4. Количество проведенных проверок состояния защиты информации (отдельно работниками по защите информации организации, представителями МТОИЗИ, Федеральной службы безопасности Российской Федерации и Федеральной службы по техническому и экспортному контролю Российской Федерации). 5. Основные недостатки в обеспечении защиты информации в организации. 6. Фамилия, имя и отчество руководителя организации и руководителя подразделения по защите информации (штатного работника). 7. Количество локальных вычислительных сетей и ПЭВМ в них. 8. Общее количество технических средств защиты информации. Применяемые программные средства защиты информации. 9. Применяемая в автоматизированной системе организации операционная система. 10. Наличие выхода в ИНТЕРНЕТ (общий, наличие абонентских пунктов). 11. Предложения по совершенствованию защиты информации, входящие в компетенцию Федеральной службы по экологическому, технологическому и атомному надзору. Руководитель организации - + - + - - + + + Примечание: Знаком (+) отмечены обязательные для выполнения требования по отношению к каждому классу и каждой подсистеме, знак (-) определяет отсутствие предъявленных требований или не обусловленную обязательность их выполнения. Приложение N 12 (обязательное) Руководство по защите информации от технических разведок и от ее утечки по техническим каналам Типовые требования к содержанию Руководства определены в решении Гостехкомиссии Российской Федерации от 3.10.1995 N 42. Основное содержание Руководства по защите информации 1. Руководство должно состоять из следующих разделов: общие положения; охраняемые сведения в организации; демаскирующие признаки охраняемых сведений и технические каналы утечки информации; оценка возможностей технических разведок и других источников угроз безопасности информации (в т.ч. возможностей спецтехники, используемой преступными группировками); организационные и технические мероприятия по защите информации; оповещение о ведении разведки (раздел включается в состав Руководства при необходимости); обязанности и права должностных лиц по защите информации; планирование работ по защите информации и контролю; контроль состояния защиты информации; аттестование рабочих мест; взаимодействие с другими предприятиями (учреждениями, организациями), ГТК, ФСБ и т.д. В зависимости от особенностей организации допускается вводить и другие разделы. 1.1. В разделе "Общие положения" указывается назначение Руководства, приводятся общие требования по защите информации в организации, указывается категория организации по требованиям обеспечения защиты информации, указываются должностные лица, ответственные за выполнение требований Руководства, определяется порядок финансирования работ по защите информации в организации, приводятся сведения о полученной лицензии на допуск к работе со сведениями, составляющими государственную тайну и об имеющихся сертифицированных средствах защиты информации. 1.2. В разделе "Охраняемые сведения в организации" указывается конкретная цель, которая должна быть достигнута в результате проведения мероприятий по защите информации (охраняемых сведений) в организации, замысел достижения этой цели и приводится перечень охраняемых сведений (без указания конкретных числовых параметров). 1.3. В разделе "Демаскирующие признаки охраняемых сведений и технические каналы утечки информации" указываются демаскирующие признаки, которые раскрывают охраняемые сведения в организации, в том числе демаскирующие признаки, возникающие в связи с использованием средств обеспечения ее деятельности. Приводятся возможные технические каналы утечки охраняемых сведений, включая каналы утечки информации в технических средствах ее обработки. 1.4. В разделе "Оценка возможностей технических разведок и других источников угроз безопасности информации" приводится перечень видов и средств технической разведки, источников угроз несанкционированного доступа к информации, которые опасны для данной организации, в том числе со стороны преступных группировок и результаты оценки их возможностей: по обнаружению (определению) демаскирующих признаков, раскрывающих охраняемые сведения; по перехвату информации, циркулирующей в технических средствах ее обработки; по перехвату речевой информации из помещений; по получению, разрушению (уничтожению), искажению или блокированию информации в результате несанкционированного доступа к ней. При оценке используется частная модель угроз для организации, методики оценки возможностей иностранной технической разведки и другие документы по этому вопросу. 1.5. В разделе "Организационные и технические мероприятия по защите информации" приводятся: - организационные и технические мероприятия, обеспечивающие устранение или ослабление (искажение) демаскирующих признаков и закрытие возможных технических каналов утечки охраняемых сведений в организации; - мероприятия по защите информации об иной создаваемой (применяемой) продукции и технологиях; - мероприятия по защите информации при постоянном контролируемом и неконтролируемом нахождении иностранных граждан, как на территории организации, так и в непосредственной близости от нее; - мероприятия по защите информации в системах и средствах информатизации и связи. При нахождении на территории организации других организаций (предприятий), арендующих у нее помещения, требования по защите информации в организации должны быть включены в договор аренды. 1.6. В разделе "Оповещение о ведении разведки" указывается порядок получения, регистрации и передачи данных о пролетах разведывательных спутников, самолетов иностранных авиакомпаний, нахождении иностранных судов в открытых портах, местах, маршрутах и времени проведения иностранных инспекций в соответствии с международными договорами, посещении организации иностранными представителями, появлении в районе ее расположения иностранных граждан, подозреваемых в ведении разведки. А также приводятся внутренняя схема оповещения и действия должностных лиц при оповещении. 1.7. В разделе "Обязанности и права должностных лиц по защите информации" определяются должностные лица подразделений организации, ответственные за разработку, обеспечение и выполнение мероприятий по защите информации, их функциональные обязанности и права, приводится структурная схема взаимодействия подразделений по защите информации с соответствующими основными подразделениями данной организации. 1.8. В разделе "Планирование работ по защите информации и контролю" указываются руководящие документы для планирования работ по защите информации, требования к содержанию планов, приводится порядок разработки, согласования, утверждения и оформления планов, устанавливается порядок отчетности и контроля за выполнением планов. 1.9. В разделе "Контроль состояния защиты информации" указываются задачи контроля, перечень органов и подразделений, имеющих право проверки состояния защиты информации в организации, привлекаемые силы и средства контроля, порядок привлечения (при необходимости) к этой работе специалистов основных подразделений организации, устанавливаются периодичность и виды контроля, порядок оформления результатов контроля, определяются действия должностных лиц по устранению нарушений норм и требований по защите информации и порядок разработки мероприятий по устранению указанных нарушений. 1.10. В разделе "Аттестование рабочих мест" указываются подразделения или должностные лица, ответственные за аттестование рабочих мест, стендов, вычислительных комплексов, выделенных помещений и т.д., приводится форма документирования результатов аттестования и порядок выдачи разрешения на проведение работ с секретной информацией, а также порядок и периодичность их переаттестования. 1.11. В разделе "Взаимодействие с другими предприятиями (учреждениями, организациями)" указываются порядок взаимодействия в области защиты информации с предприятиями (учреждениями, организациями) при выполнении совместных работ, применяемые совместные организационные и технические мероприятия по защите информации, ответственность, права и обязанности взаимодействующих сторон, а также приводится структурная схема взаимодействия. 2. В приложения к Руководству включаются: таблицы, схемы, графики, расчеты, исходные данные и другие справочные материалы для оценки обстановки, определения мероприятий по защите информации; порядок организации и проведения работ по защите конфиденциальной информации; перечень сведений, подлежащих защите; план организации с указанием схем размещения рабочих мест, стендов и т.д., схем организации связи и сигнализации объекта; структура системы защиты информации в организации; перечень руководящих, нормативных и методических документов по защите информации. В приложения могут включаться и другие документы. Зарегистрировано приказом Федеральной службы по экологическому, технологическому и атомному надзору 6 октября 2006 г. Регистрационный N 381